最近的一次网络攻击模仿了臭名昭著的 “Black Basta ”勒索软件组织的策略,目标是 SlashNext 的一个客户。在 90 分钟内,1,165 封恶意电子邮件轰炸了 22 个用户的收件箱,目的是诱使用户点击恶意链接。

SlashNext 的研究人员公布了新发现,揭露攻击者使用了与 Black Basta 勒索软件团伙类似的策略,在 90 分钟内攻击了 22 个收件箱。这次攻击迅速而有针对性,目的是让用户不知所措,绕过传统的安全措施。

根据他们与 Hackread.com 分享的博文,这次 Black Basta 式攻击利用了勒索软件骗局,欺骗员工允许远程访问他们的计算机。

SlashNext 对这股网络钓鱼浪潮的调查揭示了攻击者使用的五种关键策略:伪装成 WordPress 和 Shopify 等流行平台、使用看似合法的域名发送虚假的账户创建和订阅电子邮件、利用看似无害的域名、在主题行中使用不常见的字符或细微变化,以及针对不同的用户角色以提高关注度。

攻击者首先向收件箱发送看似合法的电子邮件,如新闻简报或付款收据。这些邮件使用 “账户确认 ”和 “订阅通知 ”等主题行,诱使用户点击恶意链接,造成一种紧迫感。攻击者还进一步采用社会工程学策略,使用外语或奇怪的字符来绕过基本的关键字过滤器。

这种最初的狂轰滥炸会造成混乱,使用户难以区分真实邮件和恶意邮件。当用户不知所措时,攻击者通常会通过电话或冒充 IT 支持的信息进行攻击。他们通过自信的口吻赢得用户的信任,诱使用户安装远程访问软件,如 TeamViewer 或 AnyDesk。一旦安装了这种软件,攻击者就会在系统中获得立足点,有可能传播恶意软件或泄露网络上的敏感数据。

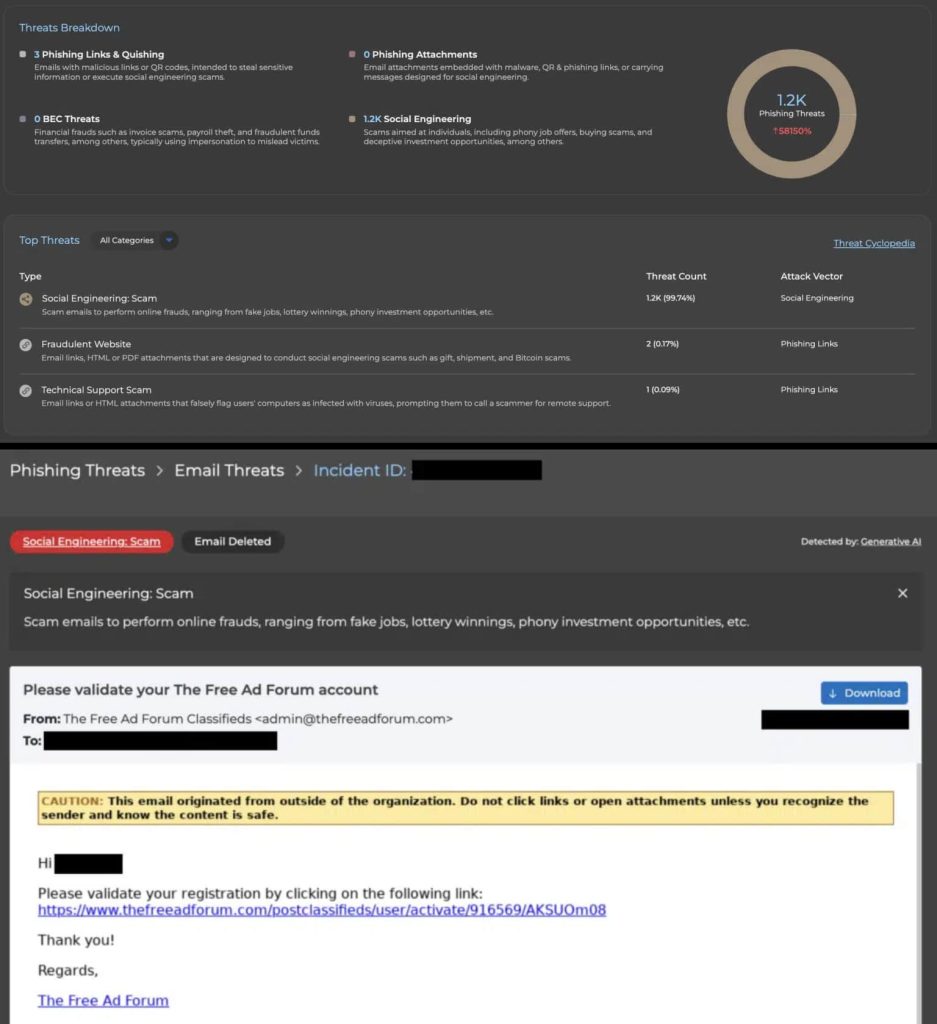

有针对性的活动统计和诈骗类型(Via SlashNext)

幸运的是,SlashNext 的集成云电子邮件安全(ICES)很快就识别出了针对一小部分用户的数百个红旗。在短短 90 分钟内,多达 1,165 封电子邮件轰炸了 22 个邮箱,平均每个用户收到 50 多封邮件。这种策略旨在制造恐慌,鼓励冲动点击。

ICES 平台的早期检测功能使客户能够积极应对,防止攻击扩散。SlashNext 的人工智能安全系统 SEER™ 能主动识别并实时阻止这些电子邮件。SEER™ 不仅能分析简单的关键字检查,还能分析电子邮件行为,检测可疑模式,如编码 URL 和虚假登录页面。研究人员注意到,11 月至 12 月间,这些攻击在网络上突然增多。SlashNext 率先启动了由人工智能驱动的自动防御系统,以实时处理这种情况。

这一事件表明,网络安全威胁的性质日益严重,攻击者利用复杂的技术躲避传统的安全措施。企业应优先考虑威胁检测和响应,并定期进行安全评估,以识别漏洞并提高整体安全性。